BlogSeguridad informática: ¿Cómo proteger tus datos de la mejor manera?

Si bien la seguridad informática abarca un amplio espectro relacionado precisamente a todos los aspectos y mecanismos que pueden emplearse para asegurar los datos privados que circulan a través de redes informáticas, lo cierto es que fundamentalmente la seguridad informática busca establecer procedimientos que eviten que los usuarios cometan el error de brindar información sensible a terceros malintencionados.

Tengamos en cuenta que dentro de toda la cadena de seguridad informática, es en definitiva el usuario el que se considera el eslabón más débil, y esto se debe a que por lo general la mayoría de los usuarios comunes de computadoras e internet no tienen real dimensión de los peligros que existen en torno a la propagación de sus datos.

Muchas veces por error, confusión y falta de conocimiento, los usuarios pueden llegar a brindar sin quererlo información privada y sensible a terceros malintencionados, los cuales a través de distintos fraudes buscan recabar este tipo de datos para cometer ciberdelitos y estafas, como es el caso de tan conocido phishing, tan de moda en nuestra época.

Accediendo a enlaces de dudosa procedencia, utilizando contraseñas débiles y descargando software que muchas veces es malicioso, es decir virus y malware, los usuarios comunes en su ignorancia pueden estar convirtiéndose en víctimas de los más variados delitos informáticos.

Pero lo cierto es que la seguridad informática no se detiene sólo allí, si bien la mayoría de los desarrollos y recaudos se basan justamente en los errores que comete el usuario, sino que además trabaja para proteger de forma constante los datos, haciendo su labor en puntos neurálgicos tales como el ingreso y egreso de dichos datos.

Tengamos en cuenta que cada vez que un dispositivo se conecta a una red o a internet, se convierte inmediatamente en un potencial ingreso de amenazas externas. Esto no sólo sucede con la computadora personal que utilizamos todos los días, sino también con nuestro smartphone, una tablet, un router, una computadora portátil y cualquier otro dispositivo que tenga la posibilidad de acceder a una red.

Es por ello que a lo largo de los años se han ido desarrollando herramientas informáticas que permiten evitar que se produzcan este tipo de daños, y de allí que la seguridad informática se ha convertido en uno de los principales pilares de los sistemas actuales.

Precisamente, en este artículo vamos a repasar algunos de los conceptos básicos detrás de la seguridad informática, sus tecnologías y desarrollos, y los diferentes tipos de seguridad informática que se implementan en la actualidad, tanto a nivel corporativo como en el caso de los usuarios comunes.

Qué es la seguridad informática?

Si bien la seguridad informática es un concepto muy abarcativo, lo cierto es que podemos definir a grandes rasgos a la seguridad informática como todas aquellas herramientas que componen una plataforma de protección de los sistemas de información, con el fin de evitar el robo de información sensible como así también para prevenir el daño del hardware y del software.

La seguridad informática pone en marcha distintos mecanismos para solucionar los problemas que pudieran llegar a surgir ante la vulnerabilidad que pueden provocar las malas prácticas llevadas a cabo por parte de los usuarios, ya sea intencional o accidental, y es por ello que se la considera indispensable en el mundo actual.

Con la enorme popularidad que ha logrado alcanzar internet en las últimas décadas, los ciberdelincuentes y hackers se han especializado cada vez más en la creación de método de engaño, y esto por supuesto ha requerido del desarrollo de herramientas cada vez más poderosas para proteger la seguridad en torno a los sistemas informáticos.

Más aún con la llegada del almacenamiento en la nube y el desembarco del internet de las cosas, cada día que pasa los usuarios nos vamos enfrentando a mayores vulnerabilidades en nuestras redes, tanto hogareñas como corporativas, y es precisamente allí donde cumple un rol fundamental la seguridad informática.

Para poder tener una idea básica del funcionamiento de la seguridad informática, debemos conocer en líneas generales a los estándares en los cuales se basa. Básicamente, estos estándares suelen ser un conjunto de reglas o directrices que son implementadas con el fin de poder garantizar la seguridad de la información y las redes.

Este tipo de directrices no sólo se pueden encontrar en ámbitos empresariales, donde la protección de la información es de suma importancia, sino que también son necesarias en cualquier tipo de redes digitales, incluyendo aquellas que trabajan dentro de un escenario reducido, como puede ser una red hogareña. Por supuesto que también la seguridad informática se encuentra en forma individual cada vez que un usuario utiliza su computadora o su teléfono celular.

Hablamos de seguridad informática por ejemplo cuando se establecer estándares de seguridad tales como el uso de contraseñas para el acceso al sistema. La seguridad informática está presente tanto cuando desbloqueamos nuestro teléfono celular utilizando un Pin, un patrón o nuestra huella digital, como así también cuando un empleado de una empresa debe ingresar una password para acceder a la base de datos del área en la que se desenvuelve.

Cada uno de los estándares de seguridad cibernética que se implementan a nivel individual, grupal o corporativo, son creados teniendo en cuenta las necesidades y preocupaciones particulares de cada caso.

Todas estas plataformas de seguridad, a pesar de las diferencias que pueden darse entre ellas, tienen en definitiva un mismo objetivo, que es proteger la seguridad informática en todos los aspectos posibles.

Y si hablamos de los objetivos que posee la seguridad informática, en líneas generales debemos señalar que básicamente responden a tres objetivos puntuales, los cuales se agrupan en la confidencialidad, la integridad y la disponibilidad.

Básicamente, todas las plataformas de seguridad informática y de la información buscan abordar estos objetivos, que son el poder proteger la confidencialidad de los datos, al tiempo que intentan preservar la integridad de dichos datos y a la vez promover la disponibilidad de datos para uso autorizado.

Estos objetivos son en definitiva el basamento central de todos los programas de seguridad, que en su desarrollo permiten generar un plan integral que brinde las herramientas adecuadas para proteger los sistemas informáticos.

Por qué es tan importante la seguridad informática?

Hemos visto que la seguridad informática se basa a grandes rasgos en tres objetivos centrales, los cuales permiten generar plataformas integrales de seguridad para proteger los equipos informáticos, hardware y software, como así también la información sensible que contienen.

Hemos visto también que entre los principales objetivos de la seguridad informática, encontramos la confidencialidad, la integridad y la disponibilidad, aunque para ser exacto deberíamos también añadir la autenticación.

Por ende, si tenemos en cuenta el fin último de la seguridad informática, podríamos decir que las principales preocupaciones de la seguridad informática se centran en cuatro grandes áreas fundamentales, las cuales detallamos a continuación:

- Confidencialidad: Solo los usuarios autorizados pueden acceder a los recursos de datos e información.

- Integridad: Solo los usuarios autorizados deben poder modificar los datos cuando sea necesario.

- Disponibilidad: Los datos deben estar disponibles para los usuarios cuando sea necesario.

- Autenticación: Solo los usuarios cuya autorización haya sido correctamente verificada pueden acceder a los recursos de datos y a la información.

Si repasamos cada uno de estos aspectos en los cuales trabaja la seguridad informática, podremos inferir el motivo por el cual la seguridad informática es hoy sumamente importante, y en definitiva en la actualidad es impensable la informática sin seguridad.

Lo cierto es que la seguridad informática es sumamente importante en todos los ámbitos, ya sea corporativos u hogareños, ya que representa una verdadera prevención contra los ciberdelitos, incluyendo el robo de datos, y es por ello que la mayoría de las acciones digitales que realizamos todos los días dependen de la seguridad que se implementan en el camino que transitan dichos datos.

Por ello, la seguridad informática es esencial en las comunicaciones actuales, donde la información almacenada en una computadora puede caer en manos de terceros no autorizados y malintencionados.

Un ciberdelincuente, un hacker o una persona con malas intenciones puede hacerse de los datos necesarios por ejemplo para acceder a una computadora y realizar cambios irreversibles en los códigos fuente de los programas y sistemas. También puede buscar el robo de identidades con fines de estafa.

Estos intrusos malintencionados pueden tener como objetivo el ataque sistemático de computadoras, servidores, redes, sitios web y demás con el fin de generar estragos en los sistemas que muchas veces son irreparables, ya que pueden acceder a uno de los bienes más preciados, la información.

Es por ello que la seguridad informática se basa principalmente en la prevención de este tipo de hechos, por lo que los intentos maliciosos son en definitiva un factor clave a los cuales atacan los sistemas de seguridad informática.

Precisamente, la importancia de la seguridad informática radica en el hecho central de lograr una serie de estándares y herramientas adecuadas que permitan mantener la seguridad y la confidencialidad de los datos.

Es por todo ello, que desde las grandes corporaciones hasta el usuario más inexperto es sumamente importante contar con herramientas de protección, que permitan mantener la seguridad de las computadoras y la información almacenada en ella, y es precisamente allí donde surge la necesidad de la seguridad informática.

Tipos de seguridad informática

Como hemos visto hasta aquí, la seguridad informática abarca diversos campos relacionados precisamente a la informática, y debido a que se trata de un ámbito realmente vasto, se requiere de soluciones complejas e integrales que brinden la posibilidad de proteger a los sistemas, a los usuarios y a la información.

Tengamos en cuenta que en una red, cuantos más sean las partes que la componen más requerimientos de seguridad tendrá, ya que cada una de estas partes son en definitiva una oportunidad de llevar a cabo sus cometidos para los ciberdelincuentes.

Es por ello que cada uno de los componentes y las áreas que son parte de la informática requieren de medidas de seguridad propias e incluso independientes entre sí, e incluso muchas de ellas funcionan de manera coordinada o pueden llegar a superponerse.

Al mismo tiempo, también es relevante señalar que lo cierto es que en materia de seguridad informática no existe un enfoque único, ya que debido a que cada red suele ser diferente, las soluciones en cuestiones de seguridad deben ser pensadas para cada escenario concreto. En definitiva, no es lo mismo por ejemplo una red hogareña a la cual se conectan las computadoras y dispositivos de los miembros de una familia, que una red corporativa, que incluye grandes bases de datos, programas de gestión, complejas infraestructuras de TI y demás.

De todas formas, si repasamos todos los componentes que son parte de esta cadena, siempre el eslabón más débil es el usuario, por lo que allí la seguridad informática tiene una labor imprescindible.

Ahora bien, es cierto que la seguridad informática es realmente abarcativa, y que la solución al problema dependerá de los componentes que debe proteger dicho sistema de seguridad, pero también es cierto que en líneas generales podemos clasificar las herramientas de la seguridad informática en tres grandes grupos, los cuales repasamos a continuación.

Seguridad de Hardware

Básicamente, la seguridad informática en torno al hardware, como su nombre lo indica, se encarga de proteger todos los elementos físicos que componen una red, es decir desde el router hasta el teléfono que se conecta a la red en cuestión.

Por lo general se trata de herramientas que llevan a cabo un escaneado del sistema para poder controlar el tráfico de red, y en este sentido podemos citar como ejemplos a los llamados cortafuegos o firewalls de hardware, como así también a los servidores proxy.

También existen sistemas más complejos, que pueden estar desarrollados en base a distintos módulos de seguridad, los cuales permiten crear claves criptográficas para el cifrado, el descifrado y la autenticación.

Las plataformas de seguridad informática de hardware permiten disponer de una serie de métodos eficaces y robustos en lo que respecta a la seguridad de las redes y al mismo tiempo de todos los equipos que son parte de la misma.

Seguridad de Software

Otro de los tipos de seguridad informática es la seguridad de software, la cual por supuesto se refiere a la protección de todo tipo de programas y sistemas informáticos con el fin de evitar el ingreso de malware y los ataques maliciosos de ciberdelincuentes.

En líneas generales, podemos decir que la seguridad informática en el área del software es la que nos brinda integridad, autenticación y disponibilidad, mientras nos mantiene protegidos contra posibles ataques externos.

Tengamos en cuenta que en muchos casos los software pueden tener ciertos defectos que los convierten en vulnerables para los ciberdelincuentes, lo cual expone nuestros sistemas y nuestras redes a elementos tales como virus, malware y demás.

En este sentido, es importante mencionar que además aquellas aplicaciones y sistemas que suelen tener comunicación externa a través de internet poseen un riesgo mayor de ser atacadas, por lo que en este ámbito la seguridad informática del software se refuerza aún más.

No obstante, a pesar de los constantes desarrollos que existen en torno a la seguridad del software, lo cierto es que las aplicaciones y sistemas son cada vez más vulnerables y es por ello que el desafío de protegerlos se vuelve cada vez mayor. Es por ello por ejemplo que las actualizaciones de sistemas y aplicaciones son sumamente necesarias, ya que en ellas suelen incluirse parches de seguridad para reparar las posibles vulnerabilidades que un software puede presentar a lo largo de su vida.

Seguridad de red

Cuando hablamos de seguridad de redes nos referimos puntualmente a todos aquellos métodos y herramientas que se implementan para proteger una red, con lo cual es posible mantener no sólo segura la red, sino también todos los datos que transporta.

De esta forma no sólo se mantiene protegida la integridad de la red y su fiabilidad, sino que además se dificulta el acceso a los datos por parte de extraños. Es por ello que la seguridad informática de redes sólo es efectiva cuando se encuentra diseñada para evitar un conjunto de amenazas variadas.

De esta forma, a través de complejos sistemas de seguridad de redes es posible evitar que ingresen extraños a dicha red y puedan acceder a los datos contenidos en ella. Tengamos en cuenta que en la actualidad existen una enorme cantidad de a la seguridad de las redes, que en su mayoría se propagan a través de Internet.

Como ejemplo de ello podemos citar a los virus, los troyanos, el software espía y publicitario, los posibles ataques de hackers, ataques de denegación de servicio, robo de datos, robo de identidad, entre otros.

Debido a la enorme variedad de amenazas que existen contra las redes informáticas, que incluso cada día surgen nuevos tipos de ataques, lo cierto es que para poder proteger una red debe pensarse en una solución compleja e integral, y por lo general la seguridad de la red suele diseñarse en torno a soluciones para el hardware y el software.

En este aspecto, debemos tener en cuenta que en lo que respecta al software que conforma una red, debe mantenerse actualizado de forma constante, ya que esto permitirá proteger el dicho software de nuevas amenazas. A ello debe sumarse herramientas que permitan proteger el hardware de la red.

Es por ello que cuando hablamos de seguridad informática de redes debemos tener en cuenta que la misma debe estar compuesta de variados y diferentes componentes, los cuales en teoría deberían trabajar de forma conjunta y coordinada, con el fin de poder mejorar la seguridad de la red y su mantenimiento.

Cabe destacar que los principales componentes de seguridad de red incluyen antivirus y antispyware, cortafuegos, sistemas de prevención de intrusiones (IPS), redes privadas virtuales (VPN), entre otros.

Principios básicos en la Seguridad Informática

Cuando se habla de seguridad informática es menester señalar que quienes suelen desenvolverse en dicho terreno manifiestan que la seguridad informática responde a una serie de principios básicos que se resumen en una sigla “CIA”.

Lejos del concepto detrás de dicha sigla, que todos indefectiblemente relacionamos con la agencia de inteligencia norteamericana, dentro del ámbito de la seguridad informática el uso de dicha sigla se utiliza para definir los tres principios básicos que rige este campo.

En seguridad informática, CIA significa confidencialidad, integridad y accesibilidad, que son en definitiva los tres conceptos básicos y fundamentales para poder elaborar una plataforma de seguridad informática, ya que se trata en definitiva de aquellos derechos que no deben ser violados por terceras personas.

En este sentido, es en base a estos tres principios fundamentales que quienes se desenvuelven en el mundo de la seguridad informática realizan sus análisis para evaluar las posibles amenazas y vulnerabilidades que puedan llegar a sufrir los sistemas y la información. Lo que les interesa a los profesionales de la seguridad informática es conocer antes que suceda cuál será el impacto que la amenaza o la vulnerabilidad puede llegar a tener sobre la confidencialidad, la integridad y la disponibilidad de los datos, el software, el hardware y el conjunto de los sistemas.

Luego de una evaluación adecuada en torno a los principios que rigen la seguridad informática, quienes desarrollan soluciones para evitar este tipo de inconvenientes pueden iniciar el camino de implementación del conjunto de controles de seguridad integral en las plataformas, y de esta manera poder reducir el riesgo de ataques.

Cabe destacar que en el desarrollo de una plataforma de seguridad informática, puede surgir la necesidad de que uno de los principios prime sobre los otros dos, y si bien esto no es un aspecto negativo, lo cierto es que siempre se debe tener en cuenta que al priorizar un principio sobre los otros dos puede llegar a resultar en la falta de eficacia sobre los principios en los cuales no se ha trabajado. De todas formas, los sistemas pueden adecuarse de acuerdo a los requerimientos propios, pero siempre evitando la posibilidad de generación de fisuras y vulnerabilidades.

Ahora bien, conociendo cuáles son los principios en los que se basa la seguridad informática, veremos ahora en detalle los alcances de cada uno de estos pilares.

Confidencialidad

Como su nombre lo indica, la confidencialidad se refiere a poder mantener los datos y la información de los sistemas informáticos a resguardo, es decir que representa todos aquellos mecanismos que pueden poderse en práctica en una plataforma de seguridad informática para mantener los datos privados y secretos.

Por tal motivo, las herramientas de seguridad informática apuntan a realizar todo lo necesario para poder controlar el acceso a los datos, y de esta manera se protege la confidencialidad de dicha información evitando así la divulgación no autorizada de la misma.

En este sentido, sólo aquellos usuarios que han sido autorizados podrán tener acceso a datos específicos. Un claro ejemplo de ello es lo que sucede a nivel empresarial, donde el grupo de empleados del área de personal sólo podrán tener acceso a la información almacenada en la base de datos que es propia de su departamento, sin poder acceder al resto de los datos que se almacenan en otros módulos de la base de datos.

Debido a que la confidencialidad es un principio que puede ser violado de diferentes formas, por ejemplo por hackers que logran ingresar a través de vulnerabilidades del sistema para acceder a la información sensible, o bien también por errores humanos de los usuarios que utilizan la base de datos, la seguridad en torno a la confidencialidad no es algo que está tomado a la ligera.

Por el contrario, se llevan a cabo las más diversas medidas y protocolos a través de herramientas desarrolladas específicamente para proteger la confidencialidad del acceso a la información, con elementos que incluyen entre otras cosas la clasificación y el etiquetado de los datos, controles de acceso, mecanismos de autenticación, cifrado de datos, como así también la capacitación constante del personal que posee acceso a la información.

Integridad

En el diccionario, la palabra integridad es un sinónimo de entereza, y lo cierto es que en el ámbito de la seguridad informática su definición es muy similar, ya que la integridad consiste básicamente en poder brindar los mecanismos necesarios para evitar la manipulación de los datos, para que de esta manera dicha información siempre sea confiable y precisa.

En líneas generales, cuando se habla de garantizar la integridad en relación a la seguridad informática, esto implica proteger los datos en uso, en tránsito y cuando están almacenados, independientemente del método de almacenamiento que se utilice.

Es importante tener en cuenta que la integridad es un principio de la seguridad informática que puede resultar violado por intermedio de un vector de ataque. Un claro ejemplo de ello que podemos citar es cuando un ciberdelincuente manipula y modifica los sistemas de detección de intrusos para poder ingresar a una base de datos sin ser detectado.

Por tal motivo, se deposita un gran énfasis en la protección de la integridad cuando se desarrolla una plataforma de seguridad informática, con diversas medidas y métodos tales como la encriptación, las firmas digitales, los certificados digitales, los sistemas de detección de intrusos, las auditorías, el control de versiones, distintos mecanismos de autenticación y controles de acceso.

Accesibilidad

Sin lugar a dudas, el principio de accesibilidad es sumamente relevante dentro del mundo informático, y es por ello que las plataformas de seguridad informática deben garantizarle a los usuarios autorizados la accesibilidad constante a los datos.

En definitiva, la accesibilidad no es otra cosa que el hecho que los sistemas, las redes, los datos y demás deben estar en funcionamiento, ya que es la única forma a través de la cual los usuarios autorizados pueden hacer uso de la información en el momento en que la necesitan, pudiendo acceder sin riegos y de manera confiable.

En líneas generales, el principio de accesibilidad puede verse comprometido por diversos factores, pero fundamentalmente puede resultar dañado ante eventos tales como diversas fallas en el hardware o en el software, entre otras. Pero también sucede que la accesibilidad puede resultar dañada intencionalmente por elementos maliciosos que son ingresados al sistema.

Es por ello que para proteger el principio de accesibilidad dentro de los protocolos de seguridad informática se utilizan mecanismos tales como la redundancia en servidores, redes, aplicaciones y servicios, la tolerancia a fallos de hardware para servidores y almacenamiento, los parches de software y actualizaciones de sistema regulares, entre otros.

El riesgo en la seguridad informática

Por lo general, cuando hablamos de los riesgos en la seguridad informática, lo primero que suele venírsenos a la mente son las consecuencias que pueden llegar a causar en un sistema distintos virus y software malicioso, y en menor medida las estafas a las cuales podemos llegar a estar expuestos en internet.

No obstante, lo cierto es que los riesgos que existen en torno a la seguridad informática son mucho más vastos y diversos, y sobre todo se centran en la vulnerabilidad que puede llegar a tener un sistema de seguridad informática, con lo cual puede ser plausible de intrusiones no autorizadas.

En la actualidad, todos estamos expuestos a los riesgos en torno a la seguridad informática, desde el usuario común menos experimentado hasta la empresa multinacional más grande, por lo que en cada caso es necesario implementar las medidas adecuadas para evitar las consecuencias nefastas de los posibles ataques.

Desde una maniobra equivocada por un usuario, pasando por una mala gestión de contraseñas, como así también mantener las herramientas de seguridad desactualizadas e incluso fallas en las estrategias de protección de datos, todos ellos son parte de los factores que pueden poner en riesgo la seguridad informática, tanto de una simple computadora conecta a una red hogareña, como en un conjunto de terminales conectadas a una gran red corporativa.

Y precisamente los riesgos en la seguridad informática apuntan a desestabilizar los sistemas atacando los principios esenciales de la seguridad informática, que como ya mencionamos son la confidencialidad, la integridad y la accesibilidad.

A continuación repasamos algunos de los riesgos en la seguridad informática más habituales que padecen sobre todo las empresas.

Falta de respaldo seguro de datos: La ausencia de un método de respaldo de datos impide la posibilidad de llevar a cabo cualquier plan de resiliencia en caso en que se haya producido un ataque que implique pérdidas de datos. Es por ello que es sumamente necesario implementar un sistema de copias de seguridad automáticas de la información, con lo cual es posible realizar la restauración de la información. Se recomienda crear copias de seguridad con cifrado.

Errores por ignorancia de los usuarios: Como ya hemos dicho al comienzo de este artículo, una de las más grandes vulnerabilidades que posee la seguridad informática está relacionada a los usuarios, y es por ello que en gran medida, la mayoría de los riesgos en la seguridad informática están relacionados con los individuos que utilizan los sistemas. Es por ello que resulta sumamente relevante que quienes utilicen un sistema informático estén al tanto y actualizados en relación a los riesgos que pueden llegar a comprometer el sistema.

Escasa inversión en seguridad: En muchos casos la seguridad informática no es considerada tan importante como debería serlo, y allí es inevitable caer en el error de intentar ahorrar dinero en este campo, con las consecuencias reales que puede acarrear. Sin lugar a dudas, la protección de los datos y la información requieren actualmente de soluciones confiables, cuyos alcances no se encuentren limitados y dispongan de actualizaciones periódicas.

A continuación destacamos algunos de los principales errores que suelen cometer los usuarios comunes en sus redes y computadoras, los cuales deben evitarse con el fin de mantener una seguridad informática robusta.

- Utilizar computadoras sin antivirus.

- No llevar a cabo copias de seguridad.

- Abrir correos electrónicos sospechosos.

- Abrir mensajes sospechosos en las redes sociales.

- Pulsar sobre enlaces sospechosos.

- Conectar a la computadora pendrives y memorias USB que puedan estar infectadas.

- Difundir información sensible como nombres de usuario y contraseñas.

Si bien lo mencionado hasta aquí en relación a los riesgos en la seguridad informática puede resultar para muchos pautas obvias, lo cierto es que gran número de usuarios continúan cometiendo errores que le provocan fuertes daños, en mucho casos irreversibles, por lo que nunca está de más repasar los conceptos básicos que debemos tener en cuenta para mantener nuestra información y nuestros sistemas informáticos a resguardo.

Seguridad informática personal

Para poder hablar sobre seguridad informática es necesario repasar el concepto básico que dice que: una computadora (o sistema computacional) es considerado seguro si se tienen en cuenta tres requisitos básicos relacionados de los recursos que lo componen: confidencialidad, integridad y disponibilidad.

Ya hemos visto que la confidencialidad significa que la información sólo está disponible para aquellas personas autorizadas; la integridad dice que la información no puede ser destruida o corrompida para que el sistema tenga un funcionamiento correcto, y la disponibilidad dice que los servicios/recursos del sistema tienen que estar disponibles siempre que sean necesarios.

En líneas generales, los principales ejemplos de violaciones a cada uno de esos requisitos son:

- Confidencialidad: alguien obtiene acceso no autorizado al ordenador y accede a toda la información contenida en Mis Documentos.

- Integridad: alguien obtiene acceso no autorizado a la computadora y altera información de un informe que está por presentar a sus superiores.

- Disponibilidad: su proveedor de internet sufre una gran sobrecarga o un ataque y por este motivo usted no puede enviar su informe por mail.

Por qué debo preocuparme de la seguridad informática?

Las computadoras domésticas son utilizadas para realizar incontables tareas, tales como: transacciones financieras, sean ellas bancarias o compra de productos y servicios; comunicación, por ejemplo, a través de e-mails; almacenamiento de datos, ya sean personales o comerciales, etc.

Es importante preocuparse de la seguridad informática, pues a usted, probablemente, no le gustaría que:

– sus contraseñas y números de tarjetas de crédito fueran hurtados y utilizados por terceros;

– su cuenta de acceso internet fuera utilizada por alguien no autorizado;

– sus datos personales, o incluso comerciales, fueran alterados, destruidos o visualizados por terceros;

– su computadora dejara de funcionar, por haber sido dañados los archivos esenciales para el buen funcionamiento del equipo. etc.

Ahora bien, la pregunta que surge inmediatamente a todo ello es por qué alguien quisiera invadir mi computadora? La respuesta para esta pregunta no es simple.

Los motivos por los que alguien intentaría invadir su computadora son incontables. Algunos pueden ser:

- Utilizar su ordenador en alguna actividad ilícita, para esconder la real identidad y localización del invasor.

- Utilizar su ordenador para lanzar ataques contra otros ordenadores.

- Utilizar su disco rígido como repositorio de datos.

- Destruir información (vandalismo).

- Diseminar mensajes alarmantes y falsos.

- Leer y enviar e-mails en su nombre.

- Propagar virus de computadoras.

- Robar números de tarjetas de crédito y contraseñas bancarias.

- Robar la contraseña de la cuenta de su proveedor, para visitar internet haciéndose pasar por usted.

- Robar datos de su computadora, como por ejemplo, información de sus impuestos.

Estrategias para proteger tu privacidad en Internet

Internet ha cambiado y mucho. Ha ido transformándose y ampliando su alcance y poder para poder brindarle al navegante una serie de servicios que le han cambiado para siempre el modo de trabajar y hacer sociales. Pero lamentablemente, con esta expansión, el usuario que la recorre ya no está seguro, en cada rincón siempre hay alguien a la espera de que cometa algún error para poder tomar el control de lo que los demás hacen en la red.

Si bien existen muchas medidas que nos pueden ayudar a no caer en las garras de hackers y ciberdelincuentes en los primeros minutos de la navegación, lo cierto es que no son del todo seguras, y menos cuando dependen de la implementación por parte del usuario.

Sin embargo siempre se constituirán en una barrera más para la protección de nuestros datos. En este sentido, muchos se conforman con la instalación de un antivirus, una herramienta que nos es para nada efectiva cuando nos conectamos a una red pública como la de un bar.

Generalmente, el usuario desconoce que consultar el correo electrónico, acceder al banco, red social o cualquier otro servicio mediante una red Wi-Fi abierta es una de las peores ideas que puede tener, ya que ese es precisamente el momento ideal para que el hacker ataque. Es por ello que añadir algunos instrumentos de seguridad más como VPN, encriptación y autentificación en dos pasos nos ayudará para proteger nuestros movimientos en esos momentos tan delicados.

Usar un Red Privada Virtual cuando accedemos a una red WiFi pública o abierta

En el caso de que necesitemos sí o sí acceder a un servicio mediante una red WiFi abierta, lo mejor será hacerlo mediante una Red Privada Virtual (VPN), una técnica simple de implementar y que mejora significativamente la seguridad y privacidad de nuestros movimientos.

Una VPN básicamente actúa como una especie de túnel que impide que nuestras comunicaciones puedan ser interceptadas por terceros. En el mercado existen muchas herramientas de este tipo, siendo OpenVPN, totalmente gratuito, una de las mejores.

Pero curiosamente, una VPN puede ser utilizada con otros propósitos, además de permitirnos navegar más seguros. También pueden ser utilizadas para saltearse ciertas restricciones de localización, que nos pueden ser útiles para el acceso a servicios HBO Go, Netflix, Hulu y muchos otros. Asimismo pueden constituirse en una formidable herramienta para impedir ser monitoreados por ISPs y otros.

Sin embargo, debemos ser particularmente puntillos al momento de seleccionar un servicio de este tipo, ya que muchos almacenan un registro de nuestras actividades, y con ese registro cualquier ilusión de verdadera privacidad.

Si deseamos estar verdaderamente seguros de que nuestros movimientos no son registrados, entonces tendremos que pagar, siendo iPredator una de las mejores alternativas disponibles. Para esta compañía, según dicen ellos, el anonimato de sus clientes es su mayor preocupación, y es por ello que el servicio cuesta unos u$s 8, pero con este precio también podremos enviar correos electrónicos cifrados con PGP.

Una importante consideración que debemos tener en cuenta es que a pesar de la excelente cobertura de seguridad que nos puede proporcionar una VPN, no son capaces de evitar que servicios como Google o Facebook registren nuestras actividades en línea.

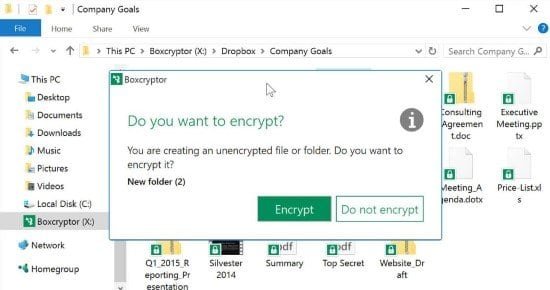

Encriptar los documentos que almacenamos en la nube

Sin duda alguna, una de los mejores y más productivos servicios que podemos encontrar en Internet son aquellos que nos brindan la posibilidad de almacenar documentos y archivos de todo tipo directamente en la nube. Los mejores exponentes de ello son Google Drive, OneDrive y Dropbox, lo que no significa que sean los únicos.

La posibilidad de poder contar con nuestras cosas en cualquier lugar en donde nos encontremos y desde cualquier dispositivo es realmente fantástica, pero también plantea serios problemas de seguridad, ya que un hacker con los conocimientos y el entrenamiento necesario, a través de sofisticadas herramientas y técnicas de ingeniería social es capaz de acceder a los documentos que tenemos guardados en estos servicios.

Pero no debemos alarmarnos, ya que también nosotros tenemos disponibles una serie de herramientas para evitar que esto pase. La mejor y más efectiva de ellas es la encriptación. Esta opción nos proporciona un marco de seguridad en el cual podremos sincronizar entre nuestros dispositivos información sensible minimizando los riesgos de interceptación o robo.

Lamentablemente, ni Dropbox, Drive ni OneDrive incorporan sistemas de encriptación, y es por ello que tendremos que adoptar cualquiera de las siguientes alternativas: Encriptar los datos antes de subirlos a la nube, o bien utilizar servicios menos conocidos, y por lo tanto menos compatibles, que si lo ofrezcan.

En el caso de que optar por encriptar los datos antes de subirlos a la nube, tenemos disponibles dos fantásticas herramientas gratuitas: BoxCryptoro TrueCrypt.

Si optamos por utilizar un servicio de almacenamiento que ofrezca cifrado de archivos integrado, las mejores alternativas disponibles son SpiderOak y Wuala . Cualquiera de estos servicios se comporta de manera similar a Dropbox. SpiderOak ofrece 2 Gb de espacio que aparece en una carpeta especial de nuestra computadora, mientras que Wuala ofrece 5 GB y aparece como una unidad de red.

Estos dos servicios trabajan en el modo “Zero-Knowledge”, es decir que la empresa o tiene ningún conocimiento de lo que se almacena en sus servidores, lo que también plantea una importante desventaja: si olvidamos nuestra contraseña, adiós a los contenidos que allí teníamos abandonados.

Autenticación en dos pasos: Otro modo de mejorar la seguridad en línea

Como saben la mayoría de los usuarios de Internet, la mejor opción para mantenernos en línea con seguridad es crear buenas claves, y sólo en casos especiales, almacenarlos en un gestor de contraseñas. Sin embargo, todavía podemos hacer algo más: Habilitar la autenticación en dos fases en Google, Facebook y cualquier otro servicio que soporte esta técnica.

La autenticación de dos pasos requiere que, además de la contraseña y nombre de usuario, se introduzca un código, el cual es aleatorio y generado por una interacción entre los servidores del servicio y nuestro dispositivo.

Sin embargo, la autenticación de dos pasos tampoco es infalible, pero sin duda alguna es una barrera más a saltar para todos aquellos que quieren tener acceso a nuestra cuenta de manera ilegal.

Tanto encriptar los contenidos que subimos a la nube, el uso de una Red Privada Virtual y la autenticación en dos pasos son algunas de las mejores alternativas disponibles para mantener nuestros datos lejos de los ojos de delincuentes y usuarios mal intencionados, y además ofrecen un alto grado de privacidad a la hora de navegar y realizar actividades de negocios en la red.

Lamentablemente, su implementación y puesta en práctica pueden ser realmente molestas, sobre todo cuando pensamos en el porcentaje de posibilidades que existen de que nos toque ser víctimas a nosotros. Pero realmente nunca sabremos qué intereses pueden tener los demás en nuestras cosas, por lo que se vuelve realmente necesario imponernos un poco de determinación para evitarnos futuros problemas.

Qué es Ingeniería Social?

La ingeniería social es el término utilizado para describir un método de ataque, donde alguien hace uso de la persuasión, muchas veces abusando de la ingenuidad o confianza de un usuario, para obtener información que pueda ser utilizada para tener acceso autorizado a la información de las computadoras.

Qué ejemplos pueden ser citados sobre este método de ataque? Los dos primeros ejemplos presentan casos donde fueron utilizados mensajes de e-mail. El último ejemplo presenta un ataque realizado por teléfono.

- Ejemplo 1: Recibes un mensaje por e-mail, donde el remitente es el gerente o alguien en nombre del departamento de soporte de tu banco. En el mensaje dice que el servicio de Internet Banking está presentando algún problema y que tal problema puede ser corregido si ejecutas la aplicacion que está adjunto al mensaje. La ejecución de esta aplicación presenta una pantalla análoga a la que usted utiliza para tener acceso a la cuenta bancaria, esperando que usted teclee su contraseña. En verdad, esta aplicación está preparada para robar tu contraseña de acceso a la cuenta bancaria y enviarla al atacante.

- Ejemplo 2: Recibes un mensaje de e-mail, diciendo que tu computadora está infectada por un virus. El mensaje sugiere que instales una herramienta disponible en un sitio web de Internet para eliminar el virus de tu computadora. La función real de esta herramienta no es eliminar un virus, sino permitir que alguien tenga acceso a tu computadora y a todos los datos almacenados.

- Ejemplo 3: Un desconocido llama a tu casa y dice ser del soporte técnico de tu proveedor de internet. En esta comunicación te dice que tu conexión con internet está presentando algún problema y, entonces, te pide tu contraseña para corregirlo. Si le entregas tu contraseña, este supuesto técnico podrá realizar una infinidad de actividades maliciosas, utilizando tu cuenta de acceso internet y, por lo tanto, relacionando tales actividades con tu nombre.

Estos casos muestran ataques típicos de ingeniería social, pues los discursos presentados en los ejemplos buscan inducir el usuario a realizar alguna tarea y el éxito del ataque depende única y exclusivamente de la decisión del usuario en suministrar información o ejecutar programas.